오늘부터 쉬운문제라도 3일에 한문제씩은 풀고 Write up을 블로그에 작성해보려고 한다. 물론 언제는 빼먹을수도 있다. Reversing.kr문제들은 너무 매워서 일단 Root-me문제들로 해보려고 한다. 근데 Root-me도 몇문제 풀어보니까 쉬운것 같지는 않다,,

ELF x86 - 0 protection

걍 IDA로 까면 보인다.

FLAG = 123456789

ELF x86 - Basic

이것도 걍 IDA로 까면 보인다.

FLAG = 987654321

PE DotNet - 0 protection

이름부터 DotNet인데 dnspy로 까봤다.

패스워드가 틀리면

이런걸 띄우는데 그냥 이 문자열 검색해서 조건문을 보면 flag가 있다.

FLAG = DotNetOP

ELF x86 - Fake Instructions

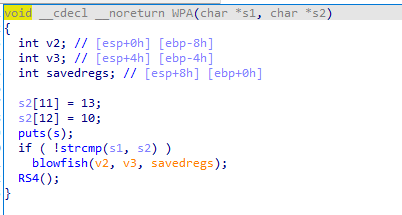

argv로 입력값을 받고

WPA함수 안의

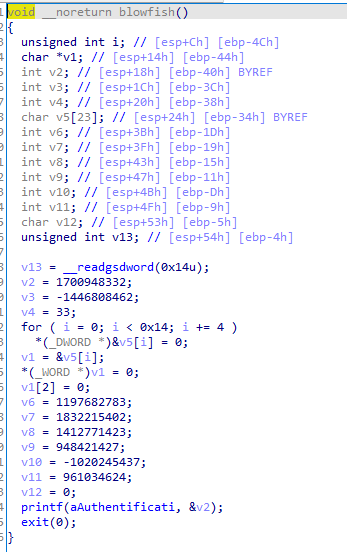

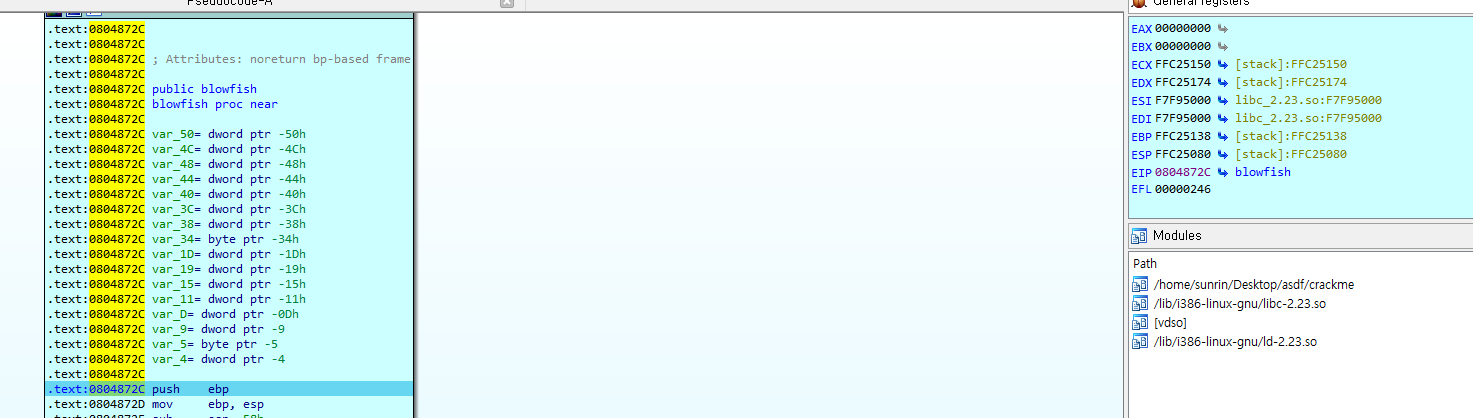

blowfish에서 FLAG를 뽑아주는거 같은데 입력값이 연산에 영향을 주는거 같지 않으니까 그냥 EIP를 blowfish로 옮겨서 동적 디버깅 했다.

IDA 디버깅에서 argv로 인자값을 줄때는 디버깅 옵션에서 parameter안에 값을 넣어주면 들어간다.

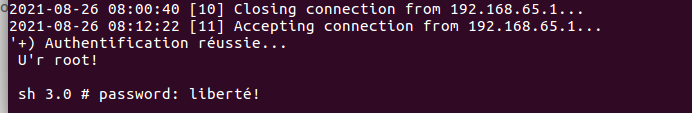

이렇게 걍 EIP를 blowfish의 주소인 0x0804872C로 바꾸고 f8을 연타하다보면 flag가 터미널에 찍힌다.

FLAG = liberté!

사실 이문제는 인텐이 먼지 잘 모르겠다. 인풋값이 flag가 아닌거 보면 이게 인텐인거 같긴한데 그럼 blowfish함수위의 계산은 그냥 눈속임인건지,,

머 암튼 flag만 잘 나오면..

'Hacking > Root Me' 카테고리의 다른 글

| ELF x86 - Ptrace (1) | 2021.08.31 |

|---|---|

| PYC - ByteCode (0) | 2021.08.30 |

| PE DotNet - Basic Anti-Debug (0) | 2021.08.29 |

| ELF ARM - Basic Crackme (0) | 2021.08.28 |

| Web - Server Side(HTML, Open redirect~Install files, File upload - Double extensions~HTTP - Cookies, File upload - Null byte,SQL injection - Authentication ) (0) | 2021.05.29 |