HTML

f12를 눌러 관리자도구를 키면 바로 flag가 보인다.

저걸 password에 박는게 아니라 그냥 flag에 인증해야된다.

Open redirect

페이스북으로 리다이렉트 해주는데 다른곳으로 바꿔본다.

저 h파라미터 안에 들어가는게 hash값인거같은데 문자열이 32개인걸 보니 md5인것 같다.

url에 맞는 md5해쉬값을 넣으면 풀린다

User-agent

admin 브라우저를 사용하란다.

프록시 툴로 user-agent를 admin으로 바꾸면 풀린다

Weak password

걍 admin/admin 하니까 풀렸다.

PHP - Command injection

드림핵에서 비슷한 문제를 본적이 있다.

이름부터 커맨드 인젝션이기 때문에 ip주소 다음에 ls를 쳐봤다.

cat index.php를 하면 Flag를 찾을 수 있다.

Backup file

저기 아무값을 넣어도 안되길래 vi백업파일, php백업파일에 관하여 찾아봤다.

vi 백업파일은 뒤에 ~이나 swp가 붙어서 index.php~을하면 플래그가 들어있다.

HTTP - Directory indexing

admin/pass.html이 주석에 있길래 가봤다.

그냥 admin 디렉터리에 가면 백업 디렉터리가 있는데 거기서 flag를 찾을 수 있다

HTTP - Headers

콘텐츠는 HTTP 응답의 유일한 부분이 아닙니다!

burp로 뜯어봤다.

리퀘스트 헤더와 리스폰스 헤더를 비교하다가 Header-RootMe-Admin이라는 헤더가 누가봐도 이상해서 리퀘스트 헤더에도 박고 보냈더니 풀렸다.

HTTP - POST

그냥 프록시툴로 잡아서 999999이상 값을 줬더니 풀렸다

HTTP - Improper redirect

프록시 툴로 잡아서 보면 계속 login.php로 리다이트 되고 있는걸 볼 수 있다.

이걸 걍 index.php로 바꾸니 풀린다.

HTTP - Verb tampering

처음부터 이렇게 나온다.

프록시 툴로 잡아본다.

딱히 먼가 안보인다.

Verb tampering 관련해서 찾아보니까

GET에서 FOO로 바꾸니까 flag가 나온다

Install files

/phpbb로 가본다.

Hmm..

문제 이름에서 힌트를 좀 많이 얻는것 같다.

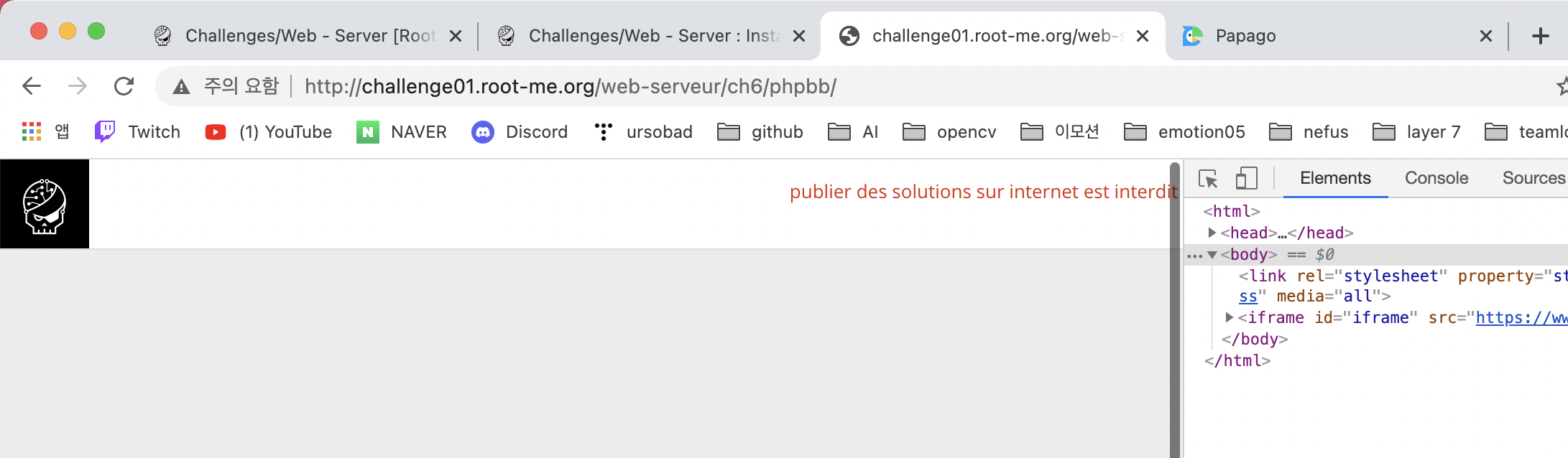

File upload - Double extensions

Double extensions = 이중 확장

이미지 파일만 올릴수 있는것 같다

문제이름부터 이중확장인걸 보면 php.jpg이런식으로 웹쉘을 올리는것 같다.

경로로 가본다.

ls가 잘 먹힌다

숨김파일로 passwd가 저장되어있어서 찾는데 개고생했다.

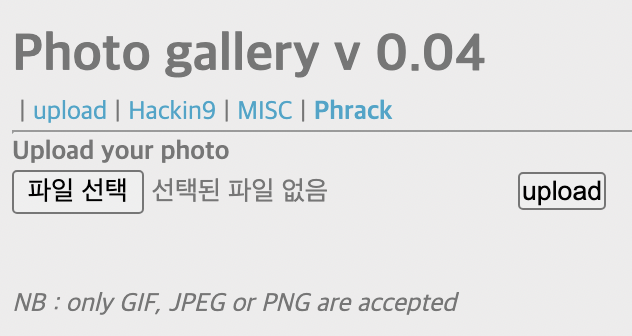

File upload - MIME type

여기도 이미지파일만 올릴수 있지만 확장자로 우회할수 없다.

프록시 툴로 잡아본다.

Content-Type: text/php 이부분이 걸리는것 같으니 image/jpeg로 바꾼뒤 forward 해준다.

잘 올라갔다.

아까랑 똑같은 경로에 .passwd가 있다

HTTP - Cookies

아무값이나 넣고 Saved email adresses를 누르면 You need to be admin가 나온다

이때 쿠키를 admin으로 바꾸면 풀린다.

File upload - Null byte

이름부터 Null byte인걸 보면 %00을 써야될 것 같다.

{filaname}.php%00.{extensions} 이렇게 하면 널바이트 뒤에 있는 확장자는 인식되지 않는다.

풀렸다.

SQL injection - Authentication

생각 없이 admin'-- -을 박았는데 풀려버렸다.

password부분이 블러처리 되어있는데 관리자도구로 들어가면 보인다.

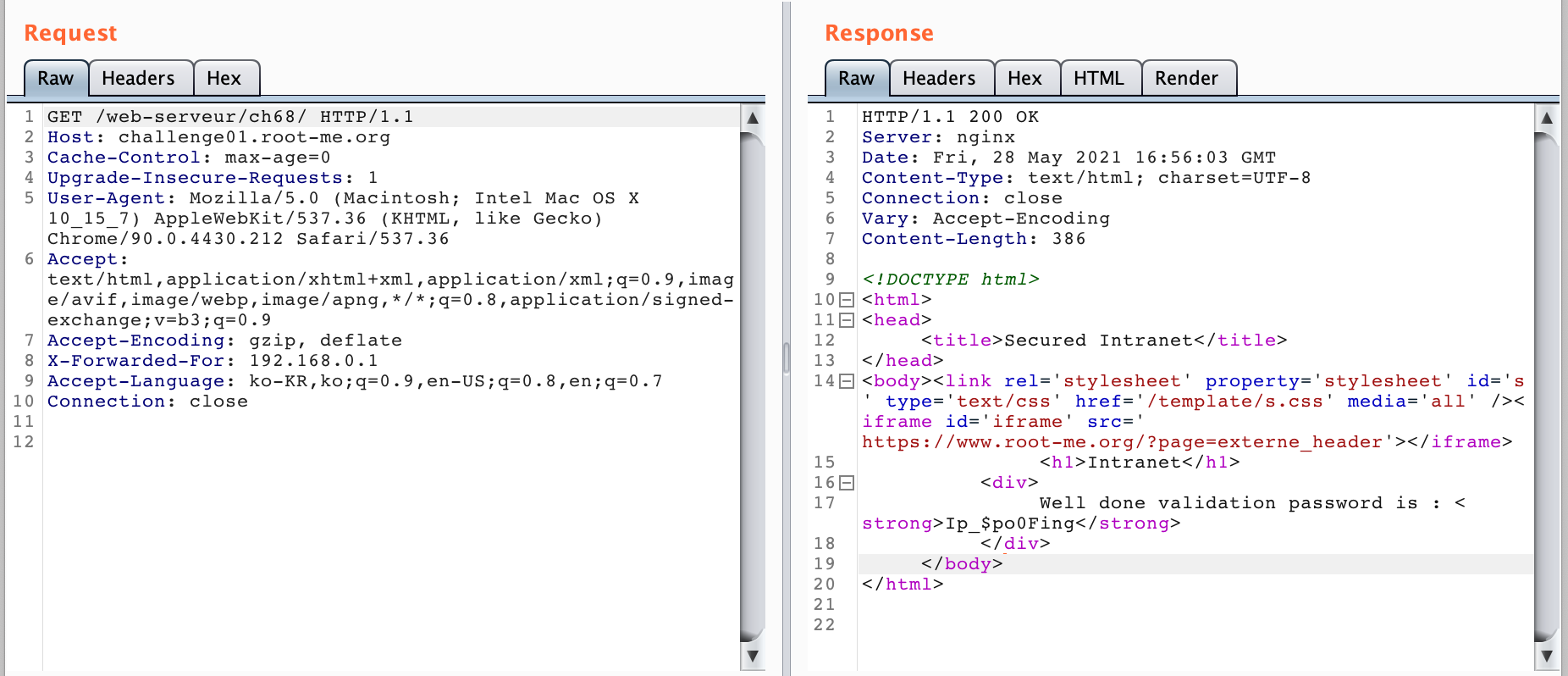

HTTP - IP restriction bypass

hackctf의 home과 비슷한 문제이다.

이걸 헤더에 붙여서 내부망으로 인식하게 하면 될것 같다.

처음에는 127.0.0.1로 했다.

아무일도 없길래 192.168.0.1을 넣었더니 풀렸다.

'Hacking > Root Me' 카테고리의 다른 글

| ELF x86 - Ptrace (1) | 2021.08.31 |

|---|---|

| PYC - ByteCode (0) | 2021.08.30 |

| PE DotNet - Basic Anti-Debug (0) | 2021.08.29 |

| ELF ARM - Basic Crackme (0) | 2021.08.28 |

| REV(Cracking) - ELF x86 - 0 protection, ELF x86 - Basic, PE DotNet - 0 protection, ELF x86 - Fake Instructions (0) | 2021.08.27 |